5G消息_TLS

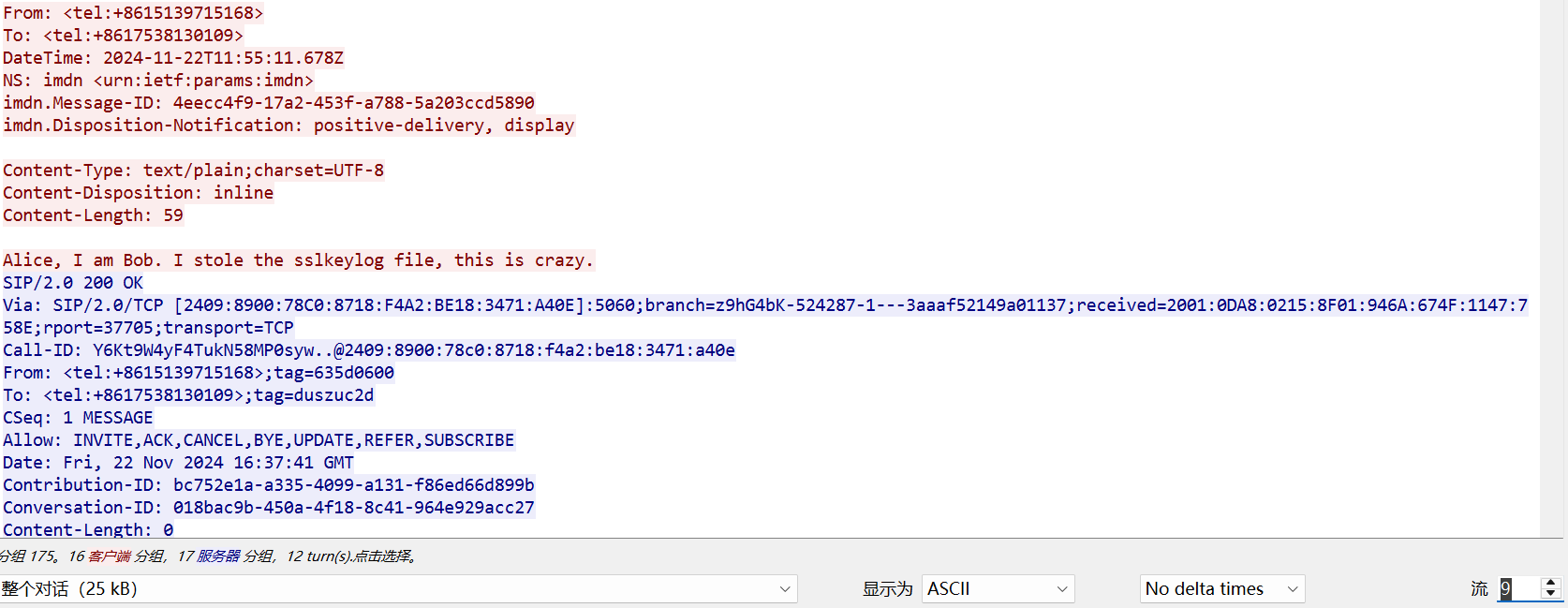

流量包中发现明文,锁定具体流量

在Wireshark里进行追踪,发现后面传输了sslkey.log相关内容

对内容进行提取,另存为 tls.keylog_file ,导入后解析流量。在HTTP中可以发现传输了两个文件,追踪到具体流

可以看到传输的是PNG,提取后另存为png

查看得到Flag

flag{abcdef1234567890deadbeefcoffeeba}sharkmarket

观察可以发现是明文攻击,已经给出了明文文件

./bkcrack.exe -C workspace.zip -c 公告.txt -p 公告.txt

bkcrack 1.7.1 - 2024-12-21

[10:18:23] Z reduction using 687 bytes of known plaintext

100.0 % (687 / 687)

[10:18:24] Attack on 14755 Z values at index 18

Keys: ffe9e9e9 d65f814a f3c468c9

100.0 % (14755 / 14755)

Found a solution. Stopping.

[10:18:27] Keys

ffe9e9e9 d65f814a f3c468c9

用得到的key更改压缩包密码

./bkcrack.exe -C workspace.zip -k ffe9e9e9 d65f814a f3c468c9 -U workspace_out.zip 666

bkcrack 1.7.1 - 2024-12-21

[10:19:21] Writing unlocked archive workspace_out.zip with password "666"

100.0 % (16 / 16)

Wrote unlocked archive.解压得到模型文件