easy_misc

首先得到一张缺少定位码的png,补全后发现这是一个假的。

发现png后存在加密的zip文件,提取出来,尝试刚才扫码得到的信息无果,伪加密解开,再brainfuck解码。得到Key

y0u_c@t_m3!!!解压得到Flag

flag{3088eb0b-6e6b-11ed-9a10-145afc243ea2}derderjia

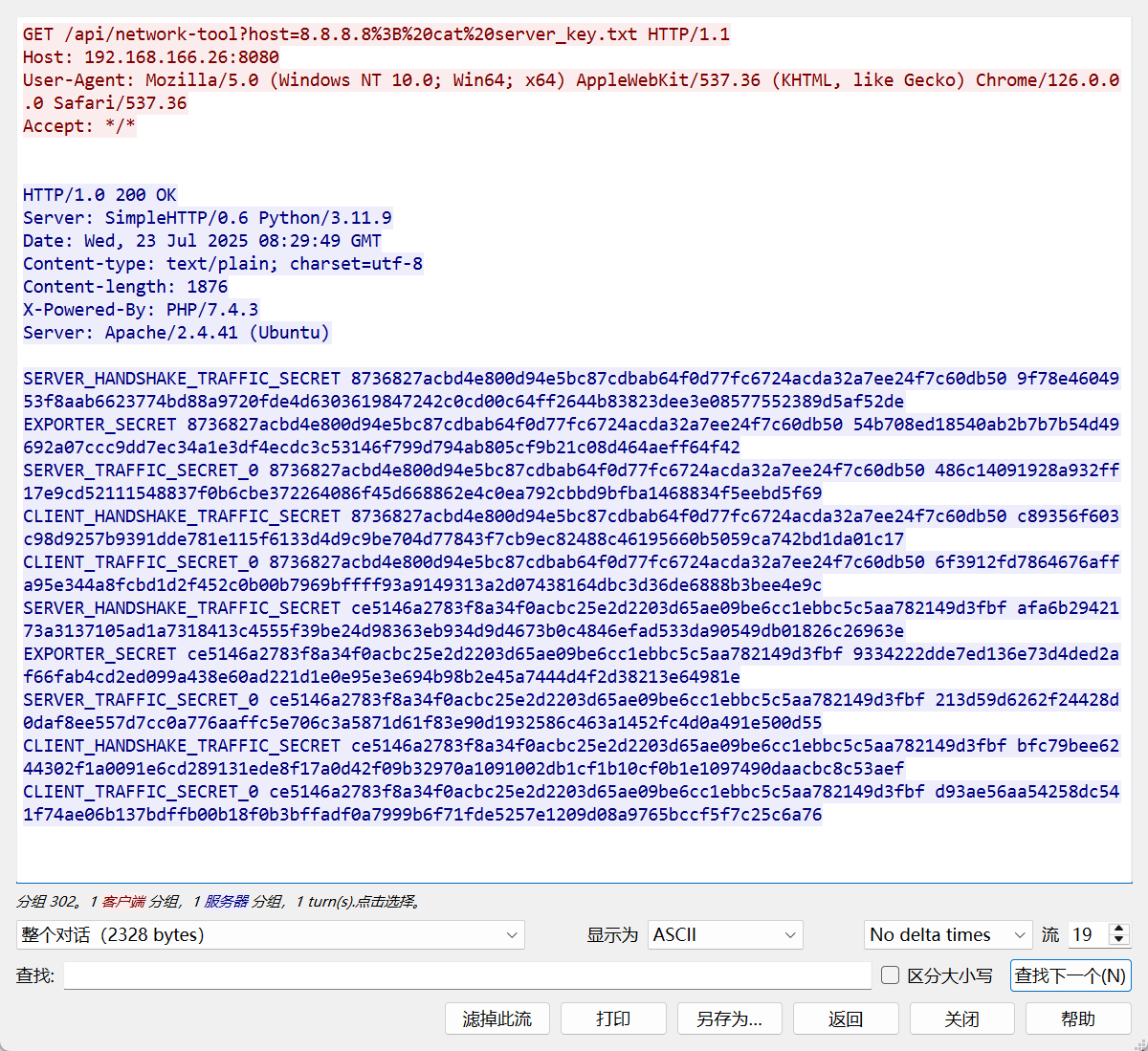

过滤http流,发现secret-key的内容

这个其实是tls.keylog_file ,手动打包一下,然后导入,解析后得到一个加密的压缩包

追踪最后的UDP流量,得到一串Base64,解码后得到一串字符串

Good! You Find it PanShi2025!解压后的得到的Png宽高有问题,修复后得到Flag

flag{Wow_Y0u_F0und_M3!}两个数

有点套 不是很想复现……主要是涉及到01的使用

像素流量

首先给出了一张图片,其意思应该是指RGB -> GBR

通过LSB提取,得到了另外一张图片

再次LSB提取,可以得到流量包,从流量包中提取出zip后未能找到Zip密码