Misc

Forensics1

分析流量包得到URL和路径

得到Flag

lrtctf{tsdandassociates.co.sz/w0ks//?YO=1702920835}隐藏的二维码

4部分二维码:

part1:foremost从 1.jpg 中分离出png

part2:8位数字爆破 number8.rar

part3:伪加密

part4:foremost从 4.svg 中分离出png

将得到的二维码在竖时间标识符处Xor后得到正确的Flag

flag{R3Ver5e_P014r17y}Forensics2

SQL注入流量分析

mua

去年国赛的原题

https://www.cnblogs.com/smileleooo/p/18612261

Crypto

哈基米喔

蛤吉米方言设置成lrtctf,解密得到Flag

lrtctf{hajimiwo_nanbeiludou_axigaha_yakunailo}这里有一串神秘代码

古法手搓,大致原理是:

初始偏移是16,逐位凯撒,每次凯撒在原本基础上[+1, +2, +3, ……]

得到Flag

flag{wow_you_are_so_smart}Reverse

分成三份的旗

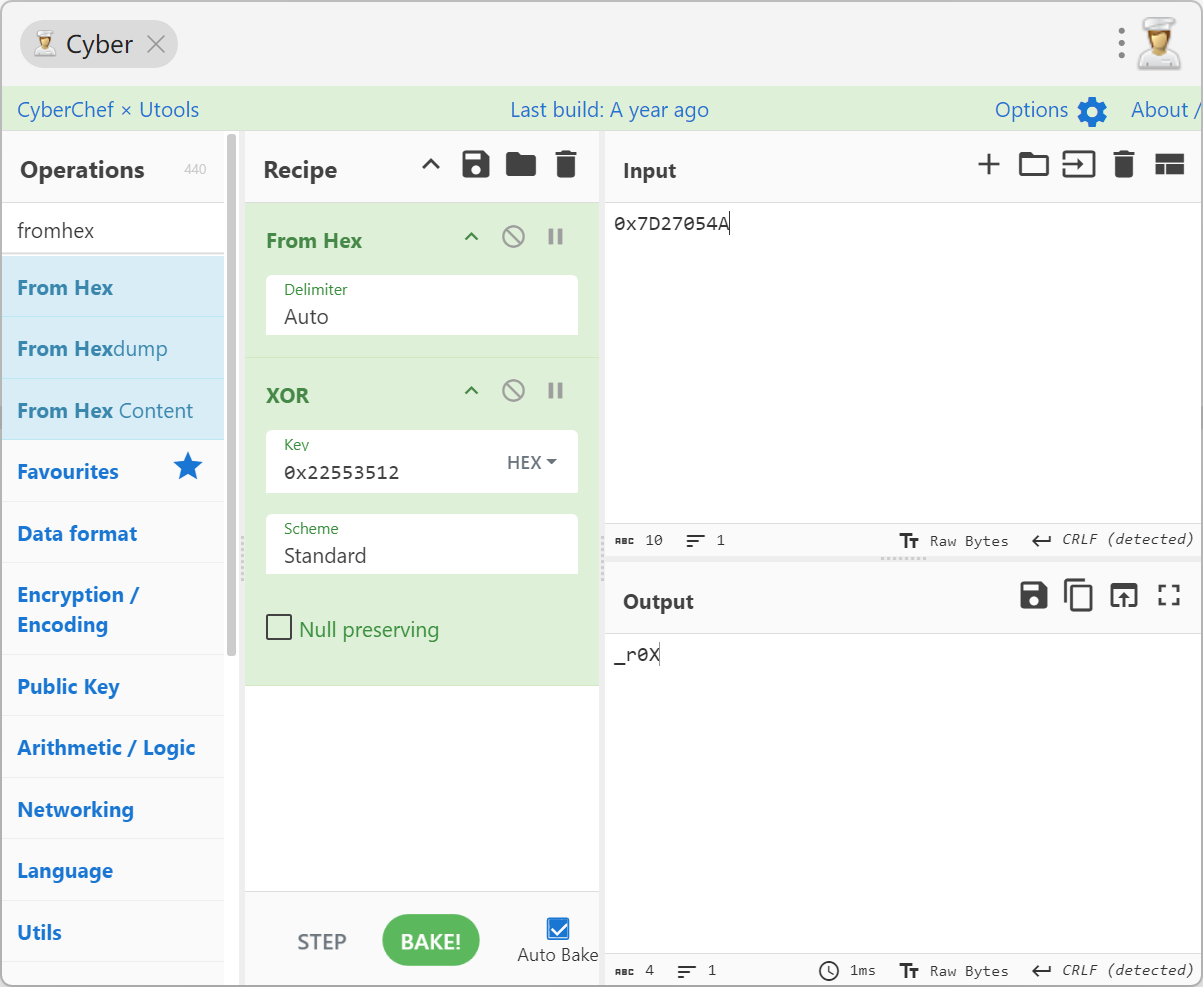

通过Xor得到Flag1_reverse

得到Flag

lrtctf{X0r_r3v3rs3_and_puzzl3_d3cod3}maze

在 dword_202020 中提取出maze

通过查看3和4的数量可以知道有3张15x15的地图,提取出每张地图进行求解

找到Flag格式

the flag is flag{md5(your input)}得到Flag

lrtctf{aeea66fcac7fa80ed8f79f38ad5bb953}